OTセキュリティソリューションマイクロセグメント化・ネットワークエンドポイント防御

ネットワークを分割し、サイバー攻撃の波及を防止

また、ネットワーク上で攻撃を検知・遮断し生産設備の停止リスクを低減

サービス概要

セキュリティ対策のうち、「マイクロセグメント化」および「ネットワークエンドポイント防御」は、特に重要な対策です。

「マイクロセグメント化」ソリューションは機器などの単位でネットワークを細かく論理的に分割するソリューションであり、これにより製造現場全体へのサイバー攻撃の波及を防ぐことが可能です。

また、「ネットワークエンドポイント防御」ソリューションは製造現場に存在する資産に対するサイバー攻撃をネットワーク上で未然に防ぐソリューションであり、万が一のサイバー攻撃発生時もお客様の生産設備の稼働への影響を最小限に抑えることが可能となります。

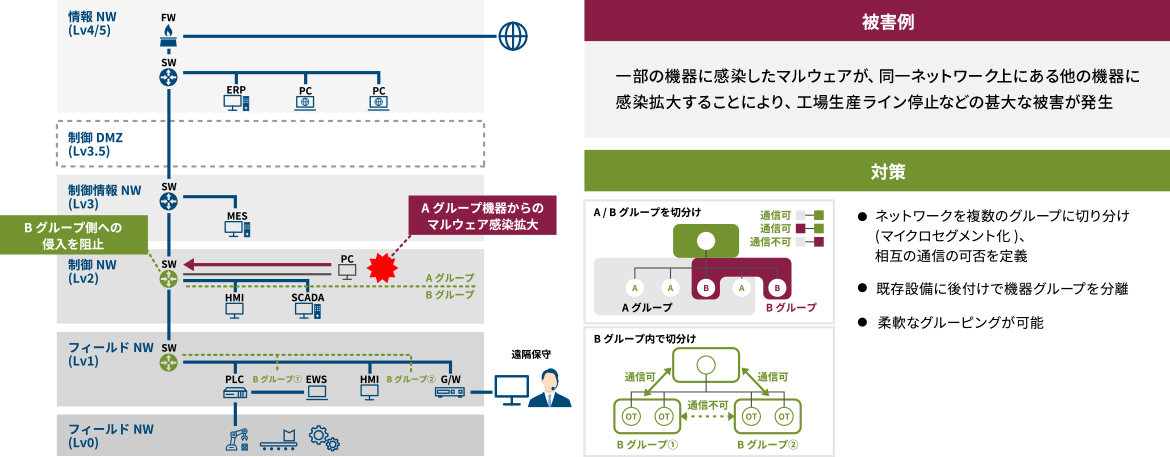

マイクロセグメント化

工場内に複数の生産ラインがあり、それぞれの生産ラインで使用される機器が同一のネットワークに混在している場合、一つの生産ラインでインシデントが発生すると、別の生産ラインまで影響が波及することがあります。マイクロセグメント化を行うことで、機器を複数のグループに切り分け、それぞれを管理することができます。

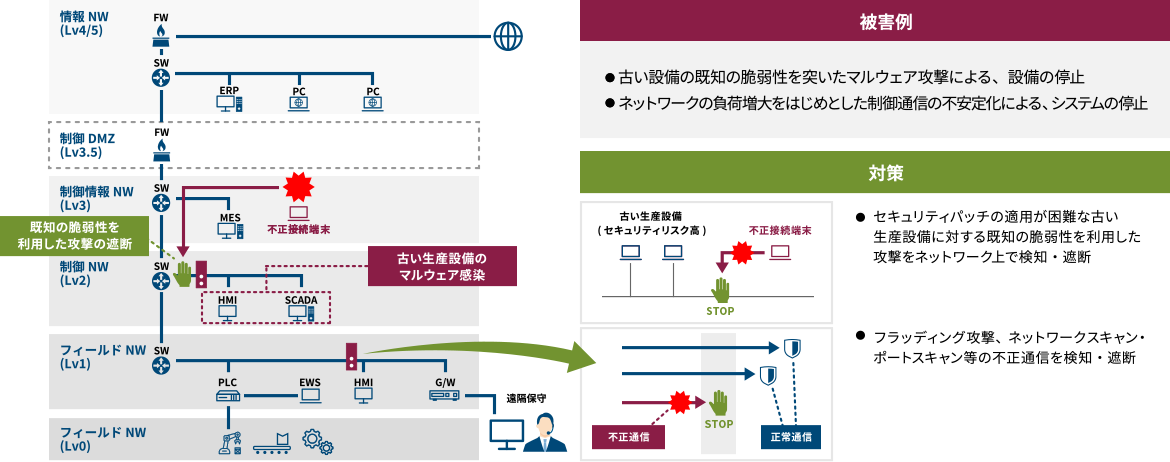

ネットワークエンドポイント防御

セキュリティ対策を実施していないネットワークでは、制御システムの可用性に影響を及ぼす様々なリスクが存在します。例えば、既存の脆弱性を利用した攻撃やフラッディング攻撃などにより、生産設備そのものやこれらの間の通信が不安定となり、制御システムが停止するリスクがあります。そこでネットワークエンドポイント防御ソリューションを導入し、ネットワーク上で攻撃を検知・遮断することで、これらのリスクを低減します。

「マイクロセグメント化」および「ネットワークエンドポイント防御」はIPS(Intrusion Prevention System:不正侵入防止システム)を導入して実現します。IPSの導入時、及び運用時には下記のような課題があり、OTの技術的特性と、ネットワーク・セキュリティに関する知識が求められます。OTとIT両分野で豊富な経験を持つ当社が、それぞれのフェーズをワンストップでサポートします。

セグメント化、ネットワークエンドポイント防御は、IPSを用いてネットワークを解析し、不正な通信を検出して遮断します。

ただしIPSの機能を最大限活用するには、導入箇所や不正な通信を過不足なく検出するための設定が重要となります。弊社のアセスメントサービスではシステム構成や通信内容などを基にリスクを分析し、製品の導入や設定をサポートします。

また、IPSを導入しても、IPSが検出した不正な通信の元を断つなどのインシデント対応ができなければ意味がありません。多種多様な通信が流れるOT環境において、対策製品導入とあわせ、これらの製品が発信するセキュリティアラートを適切に運用する基盤・体制の整備は不可欠です。弊社ではSOCサービスをはじめ、製品導入後も継続的に付加価値を提供するサービスをご用意しております。

当社ソリューション:TXOne Networks EdgeIPS

EdgeIPSは、製造現場への導入に最適化されたIPS(Intrusion Prevention System:不正侵入防止システム)製品です。ネットワークから得られる情報をもとに、以下の機能をご提供します。

-

Point

01ネットワーク

セグメンテーションIPアドレスなどの情報をもとに通信を許可・拒否(遮断)することで、生産ラインごとにセグメント化。マルウェア感染の拡大を防止。

-

Point

02仮想パッチ既知の脆弱性を利用したネットワーク攻撃を遮断、古い設備を保護。

-

Point

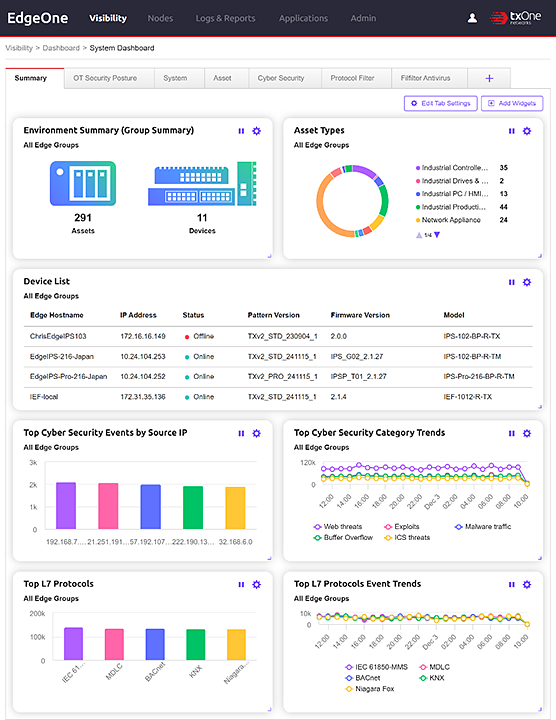

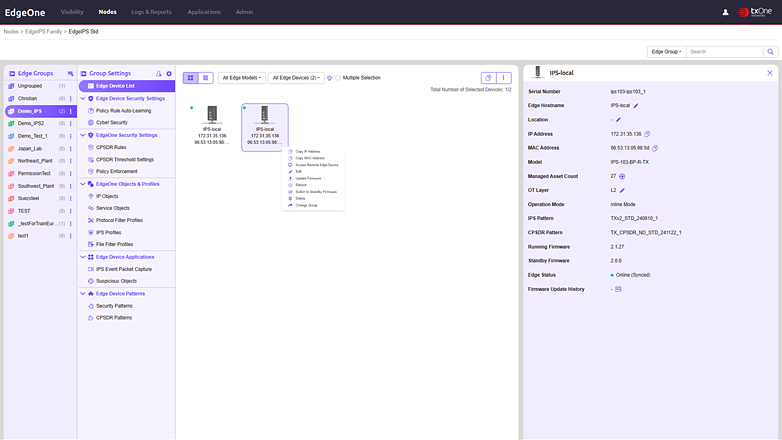

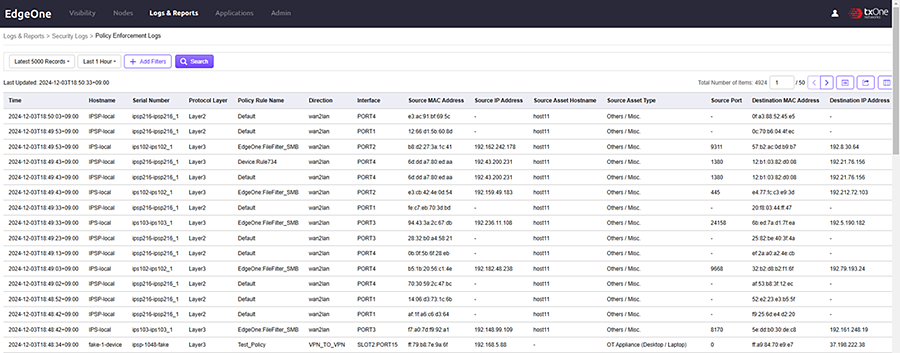

03セキュリティ運用支援統合監視装置 EdgeOneを用いてEdgeIPSを集中管理、運用の手間を軽減。さらに、EdgeIPSが検出した異常通信をセキュリティアラートとして発報、速やかに攻撃を検出可能。

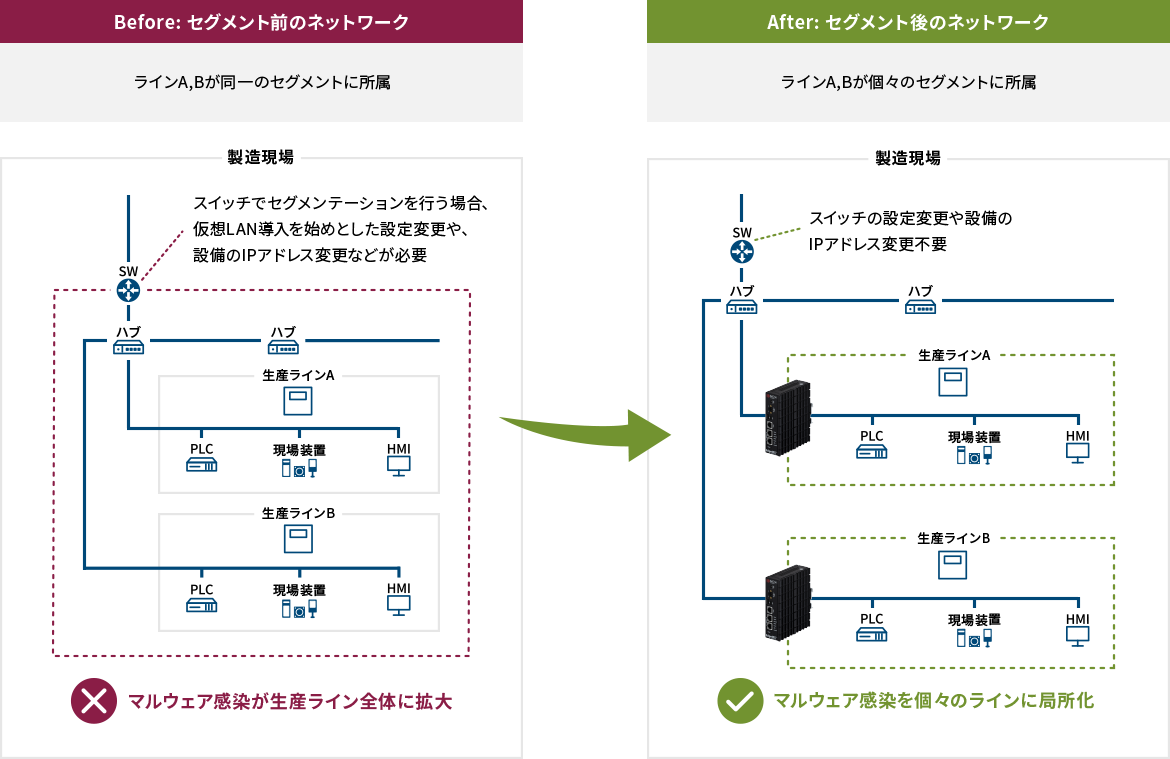

ネットワークセグメンテーション

従来のセグメンテーション技術は、IPアドレスの変更を始めとしたネットワーク再設計が必要となる問題がありました。一方、EdgeIPSは生産ラインとネットワーク装置の間に設置するだけで通信を論理的に分離することが可能です。これにより、ネットワークの再設計を行わず生産ラインごとにセグメント化します。セグメント後のネットワークでは、マルウェアの感染といったサイバー攻撃を個々のラインに局所化することができるため、システムの可用性が向上します。

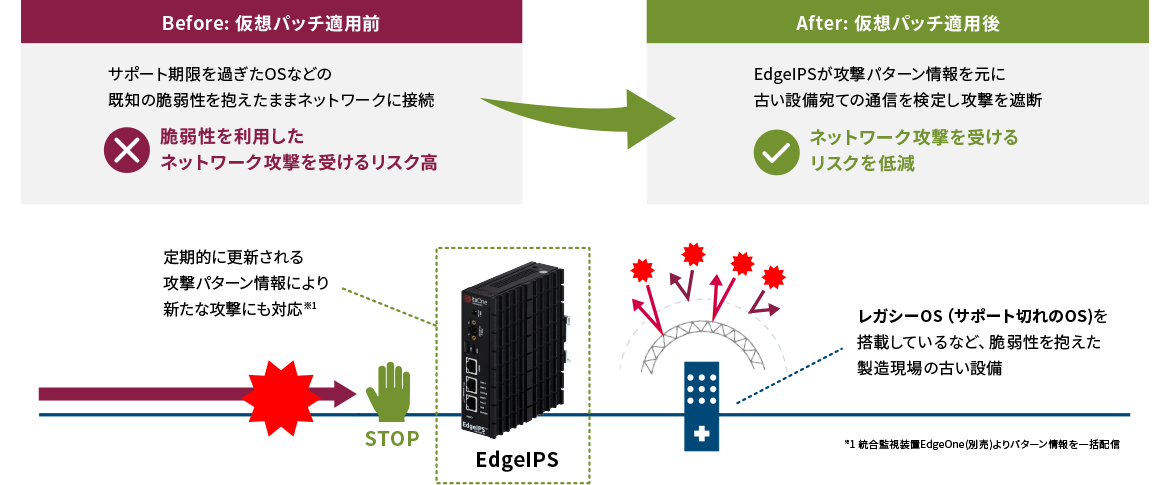

仮想パッチ

製造現場の古い設備は既知の脆弱性を抱えており、セキュリティリスクが高い状態にあります。しかし、生産設備そのものに対する対策はセキュリティ対策製品のインストールやセキュリティパッチの適用が困難であり、多くの時間とコストを要します。仮想パッチはこのような古い設備の脆弱性を利用した攻撃をネットワーク上で遮断することで設備を保護し、攻撃を受けるリスクを低減します。仮想パッチ適用後は、ネットワーク攻撃を受けるリスクが低減するため、システムの可用性が向上します。

セキュリティ運用支援

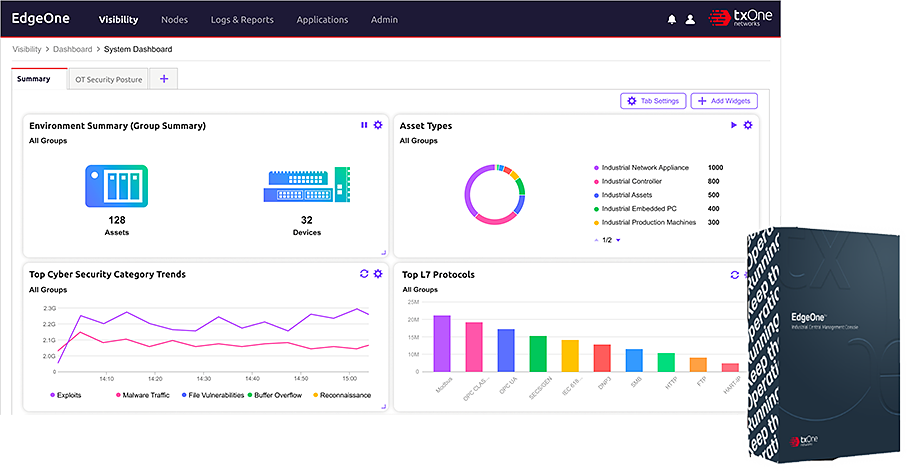

統合監視装置EdgeOneはパソコンやサーバにインストールするソフトウェア製品です。Webブラウザから製造現場に設置したEdgeIPSを一覧で表示し、設定変更や状態監視、ソフトウェアのアップデートなどが可能です。これらの機能によりEdgeIPSの運用の手間を軽減します。

製品ラインナップ

お客様のシステムに応じたラインナップをご用意しております。EdgeIPS 103はセグメント化する生産ラインの近傍などに配置します。EdgeIPS Proシリーズは1台で複数のセグメントを作ることが可能であり、複数の生産ラインを集約するネットワークスイッチの近傍などに配置します。また、お客様のネットワークの帯域やメディア(銅線・ファイバー)に合わせて製品を選択いただけます。EdgeIPS FireシリーズはNAT・VPNなどのネットワーク装置相当の機能を一部有しており、これらの機能が必要なシステムに適合します。

EdgeFireを除いた全ての製品でハードウェアバイパスを設定可能です。この機能を用いることで、電源喪失時においてもEdgeIPSを介した通信を継続させることが可能です。これにより、システムの可用性を維持します。また、EdgeIPS 103を始めとした一部の機種は動作温度範囲 -40~75℃を始めとした耐環境性を有し、多様な製造現場の環境へ柔軟に対応します。

| 機能 | EdgeIPS 103 | EdgeIPS Pro 216 | EdgeIPS Pro 1048/2096 | EdgeIPS Pro 2008/2016F | EdgeFire |

|---|---|---|---|---|---|

| 画像 |  |

|

|

|

|

| スループット | 850Mbps+ | 2Gbps+ | 10Gbps/20Gbps | 20Gbps | 200Mbps+ |

| ネットワークセグメンテーション | 1 | 8 | 12/24/48/96 | 4/8 | 2 WAN/8 LAN |

| IP/プロトコル ホワイトリスト | |||||

| 仮想パッチ(IPS) | |||||

| ハードウェアバイパス | 設定可能 | 設定可能 | 設定可能 *1 | 設定可能 | - |

| 耐環境性 | 耐低高温 (-40 - 75°C) |

耐低高温 (-40 - 75°C) |

- | - | 耐低高温 (-40 - 75°C) |

| 独立した管理用ポート | |||||

| ストリーミングベースアンチウイルス | - | - | |||

| ポートペア間の横感染防止 | - | ||||

| 特徴 | 小型で製造現場への 設置が容易 |

お客様の環境に合わせて製品を選択可能 Module-Based I/O Card(1048/2096) 10Gbps interface / Fiber bypass (2016F) |

NAT Firewallなどの ネットワーク機能を搭載 |

||

*1EdgeIPS Pro 1048/2096のファイバーモジュールでは利用不可

価格

価格は個別見積りとしております。

まずはお打合せにて弊社サービスの全体像のご紹介や、お客様ご要件のヒアリング等を実施し、デモ・トライアルなどご要望に応じたご提案をさせていただきます。お問合せフォームよりお気軽にご連絡ください。