OTセキュリティソリューションOTセキュリティ対策ガイド

経産省工場セキュリティガイドラインに基づく

OTセキュリティ対策の進め方

-1- 組織の状況把握、工場環境の把握とゾーン設定

今回から3回に分けて、経済産業省の「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」(以下「工場セキュリティガイドライン」と記載)の内容を解説していきます。OTセキュリティ対策の企画・導入をどのように進めればよいか、どんな対策が必要か、運用において何を考慮すべきかなど、課題になりやすい点の参考になりますので、ぜひご覧ください。

なお、工場セキュリティガイドラインに限らず、ガイドラインは対象分野に対して汎用的に作られているため、自社の事情に合わせた解釈やプロセスの検討、詳細な設計などが必要になることもあります。解釈や自社環境への落とし込みに困る場合など、対応が難しいときは知見がある外部ベンダーを活用するのも有効です。

目次

1.工場セキュリティガイドラインの全体構成

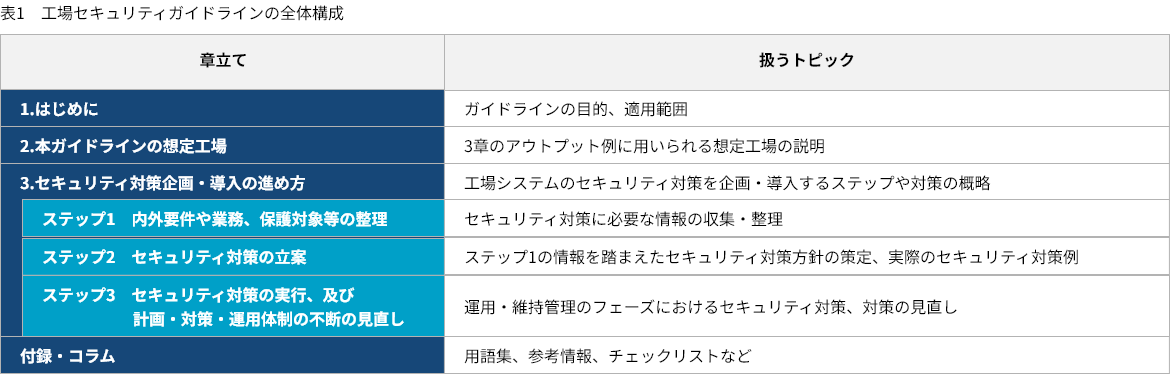

最初にガイドライン全体の構成と特徴について説明します。以下に工場セキュリティガイドラインの構成を示します。

本ガイドラインでは、セキュリティ対策の企画・導入の進め方を説明するだけでなく、モデルとなる工場(想定工場)で企画・導入を進めた場合の具体的なアウトプットを例示する方法を採っています。そのため、第2章に想定工場の生産ライン・設備・業務や想定工場を保有する企業の説明が記載されています。

このような形式になっているのは、具体的な事例があるほうが分かりやすい一方で、工場には業界・個社・拠点などによる差異があることが理由と考えられます。実際に対策の企画・導入を行う際は、自社のOT環境と想定工場の違いを踏まえたうえで、想定工場のアウトプット例を参考情報として活用することが可能です。製品の製造や組立を行う工場以外に、化学的な合成・精製などを行うプラントや、電力・水道・鉄道・ビルなどの管理・制御を行う環境などにおいても、企画・導入の進め方など活用できる内容が多く含まれています。

以降、本ページでは「3 セキュリティ対策企画・導入の進め方」のステップ1について解説します。

2.組織の状況把握、内外の要求整理(ステップ1-1)

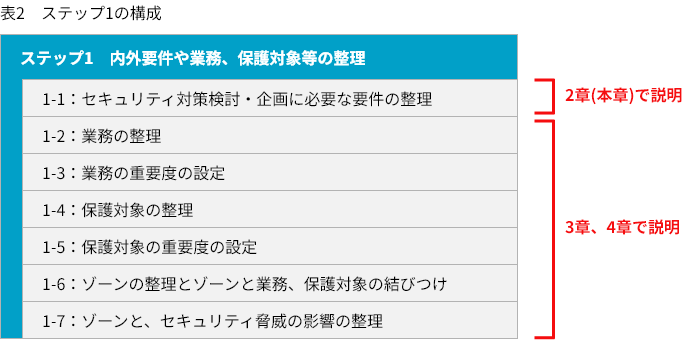

ステップ1は、「1-1」から「1-7」までの7つのステップで構成されています。これらは、1-1と1-2~1-7の2つのブロックに分割することができます。まずは1-1で実施する内容を説明していきます。

ステップ1-1では、セキュリティ対策を行う前に、OT環境のセキュリティ対策に関わりのある経営・事業上の目標や、社内外からの要件の整理を行います。

ガイドラインでは、それぞれ以下のような事項が例示されています。

表3 考慮すべき経営目標事項の例(工場セキュリティガイドラインより引用)

| 経営目標 | 内容 |

|---|---|

| 事業伸張の視点 | 製造設備の増強・高度化 |

| 工場におけるカーボンニュートラル推進 | |

| 調達先の分散や標準化・共通化の推進等サプライチェーン強靱化 | |

| 事業継続の視点 | 製造設備停止・不調・製品の品質低下・サービス停止・遅延等による事業上の損失防止 |

| 製品等の機密情報や顧客情報の窃取・漏えいによる社会からの信頼低下の防止 | |

| 製造に必要なデータの改ざん・破壊による事業停止の防止 | |

| 製造設備の不具合や暴走等による従業員や近隣住民の安全・健康・有害物質の排出等環境面の被害の防止 | |

| 工場システムの機能不全や製品の品質不備による製品利用者の安全・健康・製品廃棄後の環境面への被害の防止 |

表4 考慮すべき外部要求事項の例(工場セキュリティガイドラインより引用)

| 外部要求事項 | 内容 |

|---|---|

| ビジネス上の要求 | 取引先からの要求 |

| 法規制への対応 (国・自治体) | |

| 国からの要求 | |

| 産業界、業界からの要求 | |

| 市場・顧客からの要求 | |

| 取引先からの要求 | |

| 出資者からの要求 | |

| 標準規格対応 | ガイドライン・標準規格への準拠 |

表5 内部要件/状況把握の例(工場セキュリティガイドラインより引用)

| セキュリティ対策 | 内容 |

|---|---|

| ビジネス上の要求 | セキュリティポリシー |

| 事業継続計画(BCP) | |

| セキュリティ推進体制 | |

| セキュリティ関連ルール、手順 等 | |

| セキュリティ対策実施計画 等 | |

| システム面 | ネットワーク |

| 装置、機器 | |

| 業務プログラム、利用サービス | |

| 運用・管理面 | セキュリティ監視・異常検知 |

| セキュリティ管理 | |

| 情報共有 | |

| 維持・改善面 | セキュリティ教育 |

| 継続的なリスク対応(確認、改善・見直し) |

こういった情報を把握せずにセキュリティ対策を行った場合、対策に過不足や齟齬が生じてしまい、手戻りにつながる可能性があります。各観点で整理した内容は、1-2以降、対策の立案から運用までの各ステップにおいて、前提として考慮しましょう。

中でも特に重要なポイントは、事業継続計画(BCP)です。OT環境でセキュリティインシデントが起こった場合、事業継続に影響する可能性があるため、BCPについて内容を確認して対策時に考慮する必要があります。BCPが整備されていない場合、必要に応じて担当部署とともに策定を検討することが推奨されます。

3.OTセキュリティ対策を推進する体制の整備

ステップ1-2以降に進む前に、OTセキュリティ対策の推進体制を明確にすることが必要です。

ガイドラインでは、以下表6の各組織が推進することが例示されており、それぞれにメリット・デメリットが挙げられています。

表6 対策の推進部門とメリット・デメリット(工場セキュリティガイドラインより抜粋)

| 推進部門 | メリット | デメリット |

|---|---|---|

| 工場システムの計画・構築・管理組織(生産技術・管理部門、工作部門など) |

|

|

| IT関係部門 |

|

|

| 企業全体のリスク管理部門(リスク管理部、総務部など) |

|

|

| セキュリティ統括組織(SIRT(セキュリティインシデント対応組織)など) |

|

|

OTセキュリティ対策の推進のためには、どの組織が主導するかに関わらず、OT環境の知識とセキュリティの知識の両方が必要となります。特に、OT環境の実運用に関する知識は現場部門にしかないため、何らかの形で現場部門が関与することが必須です。双方の知識を持った担当者が確保できることが理想ですが、実際には難しいため、OTセキュリティに関する詳細な知識が必要になる場合は、内部要員のスキル向上と併せて、外部ベンダーの活用も考慮するのが良いでしょう。

4.OT環境の把握とゾーン設定(ステップ1-2~1-7)

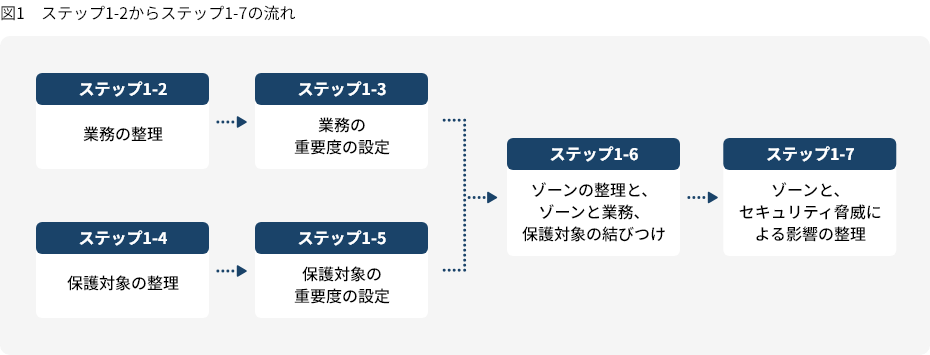

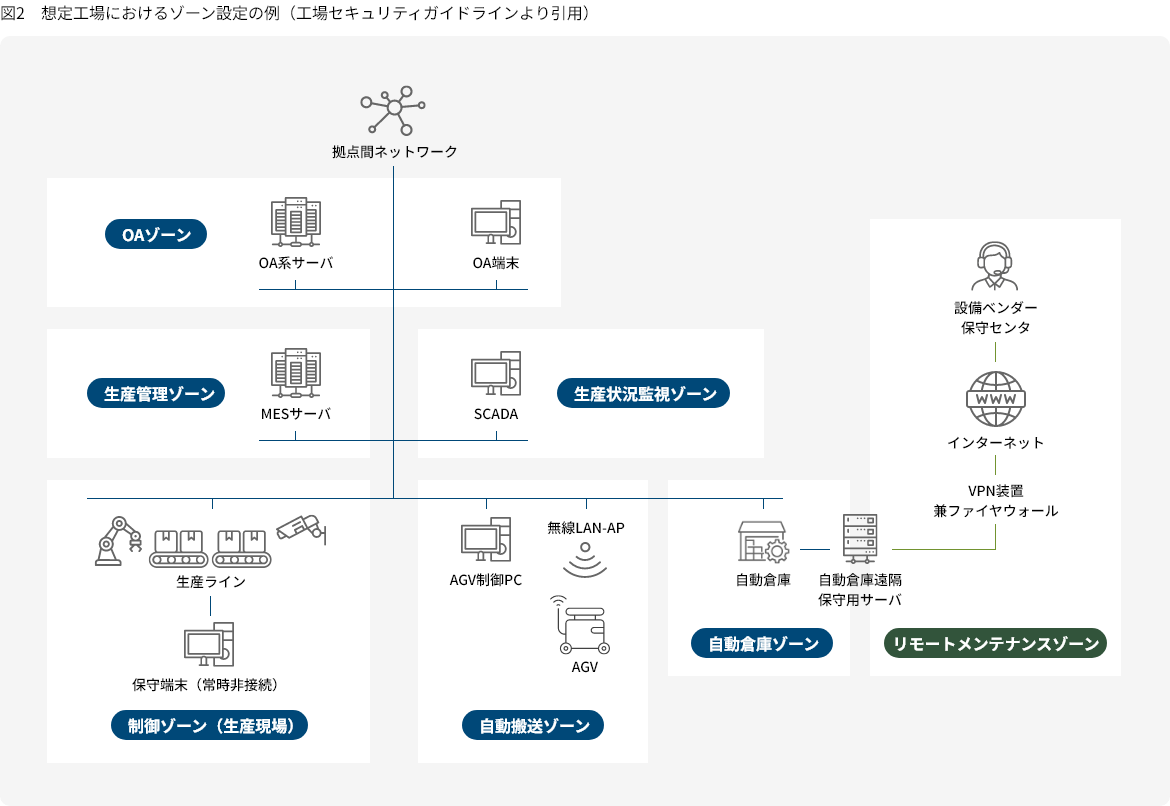

ステップ1-2からステップ1-7では、OT環境を「ゾーン」という単位に分割したうえで、それぞれのゾーンで想定されるセキュリティ脅威が何か、それらの脅威によってどういう影響が起こりうるかを整理することがゴールとなります。各ステップの関係を以下の図で示します。

本ガイドラインにおいて、ゾーンは「業務の内容や重要度が同等である領域」と定義されています。一つのゾーンに存在する資産には、同等のセキュリティ対策が必要です。OT環境をゾーンというかたまりに整理することで、一つ一つの機器単位で見るよりも俯瞰的に捉えることができ、セキュリティ対策を効率的に検討できるようになります。また、セキュリティインシデント等が発生した場合に、ゾーン間で影響を広がらないように抑止することが検討できるようになります。

各ステップの実施内容について簡単に説明します。

4.1 業務の整理および重要度の設定(ステップ1-2~1-3)

セキュリティ対策の対象になるOT環境に関連する業務を洗い出し、それぞれの業務の重要度を設定します。重要度の基準は個社や業界ごとに異なると考えられるため、自社の事情を踏まえて設定することが必要です。設定にあたっては、ステップ1-1で整理した経営目標事項や社内外の要求が参考になるでしょう。

4.2 保護対象の整理および重要度の設定(ステップ1-4~1-5)

OT環境のシステムの構成要素(ネットワーク、装置・機器、データ)を洗い出し、同じく重要度を設定します。想定工場であればMES、SCADA、PLCなどと、それらの機器が扱うデータ、接続されているネットワーク・ネットワーク機器などが対象となります。

洗い出しにあたっては、#1「OTセキュリティはじめの一歩」で解説した資産可視化ツールの利用が有効です。

4.3 ゾーンの設定(ステップ1-6)

ステップ1-5までの結果を基に、OT環境をゾーンの単位に分割します。ゾーンを分ける際は、定義のとおり業務の内容や重要度を基準とします。ゾーンを設定したら、各ゾーンに関連する業務と保護対象を紐づけます。

ガイドラインでは、このゾーン設定を以下の3ステップに分けて行う方法が例示されています。

①ゾーン内の保護対象を業務の視点(制御、監視、計画連携、保守など)で分類・整理する

②整理されたゾーン同士の関係性(業務のつながり)を確認する

③業務以外(事業継続、環境など)の観点を踏まえて、ゾーンを結合または分割する

ゾーンを細かく設定しすぎたり、業務・保護対象の整理を厳密にしすぎたりすることは、メリットよりも手間がかかるというデメリットの方が大きいため、推奨されません。工場セキュリティガイドの例を参考に、適切な粒度で整理しましょう。

4.4 ゾーンごとの脅威と影響の整理(ステップ1-7)

OT環境に影響を与える脅威をリストアップし、各ゾーンで想定される脅威とその影響を整理します。 脅威のリストアップには、まずは本ガイドラインに記載されている例を参考にすると良いでしょう。#2「OTセキュリティ対策に役立つガイドライン紹介」や本ガイドラインの付録で紹介されている他のガイドライン類などの情報も参考にすることが可能です。

5.まとめ

工場セキュリティガイドラインに基づくOTセキュリティ対策の進め方のうち、ステップ1を解説しました。実際に自社のOT環境で実践する際には、スムーズにいかないケースも想定されます。そのような場合は、自社の事情に応じて進め方や実施内容を調整したり、外部リソースの適切な活用を検討したりすることをおすすめします。

当社では、OTセキュリティ対策の立案・実装・運用のご支援の前段階として、OT環境の把握や脅威と影響の整理をリスクアセスメントサービスとしてご提供しています。また、資産可視化ツールによるOT環境の把握などの部分的なご支援にも対応しております。お困りの際はお気軽にお問い合わせください。